题目来源

MOCTF:http://www.moctf.com/

访问限制

提示只允许使用NAIVE浏览器访问

抓包修改为User-Agent:Naive

机器蛇

查看源码发现提示robots.txt,即爬虫协议

查看源码发现提示robots.txt,即爬虫协议

进入robots.txt后看到

再根据提示进入flag327a6c4304ad5938eaf0efb6cc3e53dc.php

查看源码即可得到flag

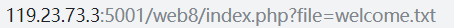

文件包含

注意到url地址中出现关键词?file=…

这是一个典型的文件包含漏洞

http://119.23.73.3:5001/web8/index.php?file=php://filter/read=convert.base64-encode/resource=flag.php 然后将得到的代码base64解码得到flag

其中php://是一种协议名称,php://filter/是一种访问本地文件的协议,/read=convert.base64-encode/表示读取的方式是base64编码后的代码,resource=flag.php表示目标文件为flag.php

为什么读取base64编码后的代码呢?这是因为编码前是一串php代码,会自动执行,而flag信息隐含在注释之中

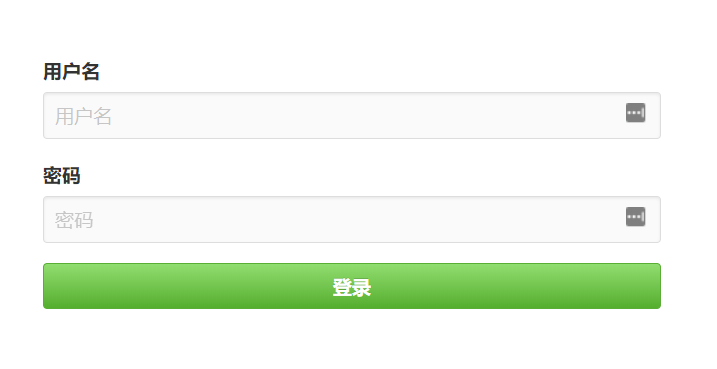

登陆就对了

尝试sql注入,在用户名一栏中输入

admin’ or 1=1 #

登陆成功,F12中得到flag’

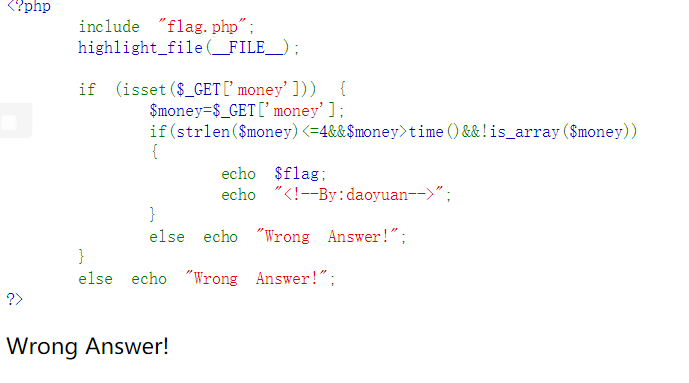

我想要钱

需要参数money满足以下几个条件才能返回flag:

1、money的长度<4

2、money>time(),time()的值是指unix纪元开始至当前时刻的秒数

3、money不是数组

这里需要将money表示为科学计数法,如1e99,表示10的99次方

暴跳老板

抓包后添加内容

postText=&Dear=MyBoss