题目来源

bugku:https://ctf.bugku.com/

skctf:http://47.105.148.65:13426/

WEB

输入密码查看flag

burp抓包爆破

flag在index里

文件包含漏洞 ,php://filter协议

参考https://www.leavesongs.com/PENETRATION/php-filter-magic.html

域名解析

以记事本格式打开hosts文件,加上#123.206.87.240 flag.baidu.com,然后再访问flag.baidu.com即可正常打开得到flag(PS:下载过烂橘子平台游戏的应该都知道这个方法。。)

变量1

地址栏后加上args=GLOBALS上传变量

简单的SQL注入

手工注入步骤:

①判断是否存在注入(如1’ and ‘1’ =’1正常 1’ and ‘1’ =’2 报错,则说明存在注入漏洞)

②判断注入类型

③利用order by猜字段数(原理:如order by 3就是按表中第三列排序,如果报错则说明木有第三列)

④利用union select确定字段顺序

⑤利用database()、user()、version()等函数开始暴库

⑥暴表、暴字段、暴数据….(这里要牢记information_schema数据库中的tables、column表中的table_name、column_name字段,里面存放着所有表、库的名字)

听说备份是个好习惯

提示说到“备份”,可能是备份文件泄露,于是用了一个php代码泄露检测的工具御剑

检测了一下发现了index.php.bak文件,打开来

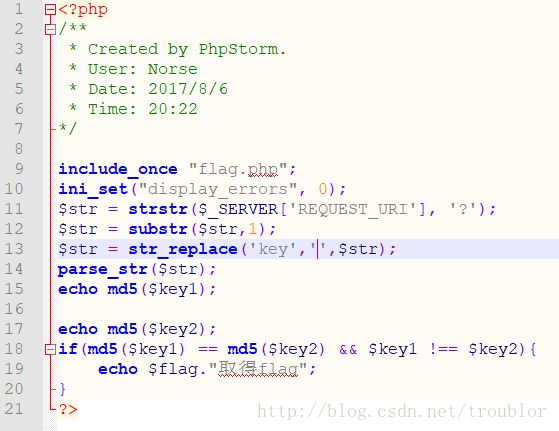

需要md5绕过,前面加了一些简单的过滤

地址: http://123.206.87.240:8002/web16/?kkeyey1[]=0e123&&kkeyey2[]=0e234

中间的key被替换为空,但前后的加起来还是key…..

前女友

关键在于‘链接’,可得到提示,同上题还是md5绕过

web_1

?id=0.9999999999999 原理是php强制类型转换将浮点数转换为整数

爆破

使用burpsuite抓包,send to intruder板块,设置pass=skctf$12345$,再将payload设置为number从0到99999(注意:如果数字少于5位数也不会自动补零,需要自行补上)(后来发现可以在下面设置数字最小位数、最大位数…)

parse

变量覆盖

?flag=boom=givemeflag

MISC

Excel

尝试了各种方法破解excel密码,但打开后发现只有乱码….最终把xls格式改为txt格式打开,在乱码中查找“flag“得到flag

morse

音频隐写术,开始毫无头绪,在表哥提示下下载了audacity,得到一段波形谱,又根据题目提示可以知道该题与摩斯密码有关,于是以长波形作为- 短波形作为.解密得到flag

easy_stego

右键属性-详细信息